Wi-Fiセキュリティの概要

Wi-Fiセキュリティに重要な「認証」と「暗号化」

Wi-Fiに限らず、情報セキュリティにおいて、通信データを秘匿し機密性を⾼めるために「認証」と「暗号化」の2つの要素が⼤切です。

特に無線LANにおいては、通信が物理的な線に守られていないため、第三者の勝⼿な利⽤や悪⽤を防ぐために、対策が⽋かせません。

⼀⽅、Wi-Fiセキュリティでは「認証」にも「暗号化」にも同じパスフレーズが⽤いられたり、複数レイヤーの「認証」が混在して語られるなど、理解しにくい⼀⾯も。

本ページでは、Wi-Fiセキュリティを構成する主要な要素として、「認証」と「暗号化」について整理し、WPA3をはじめとした無線LANのセキュリティ規格の違いや進化の背景について解説します。

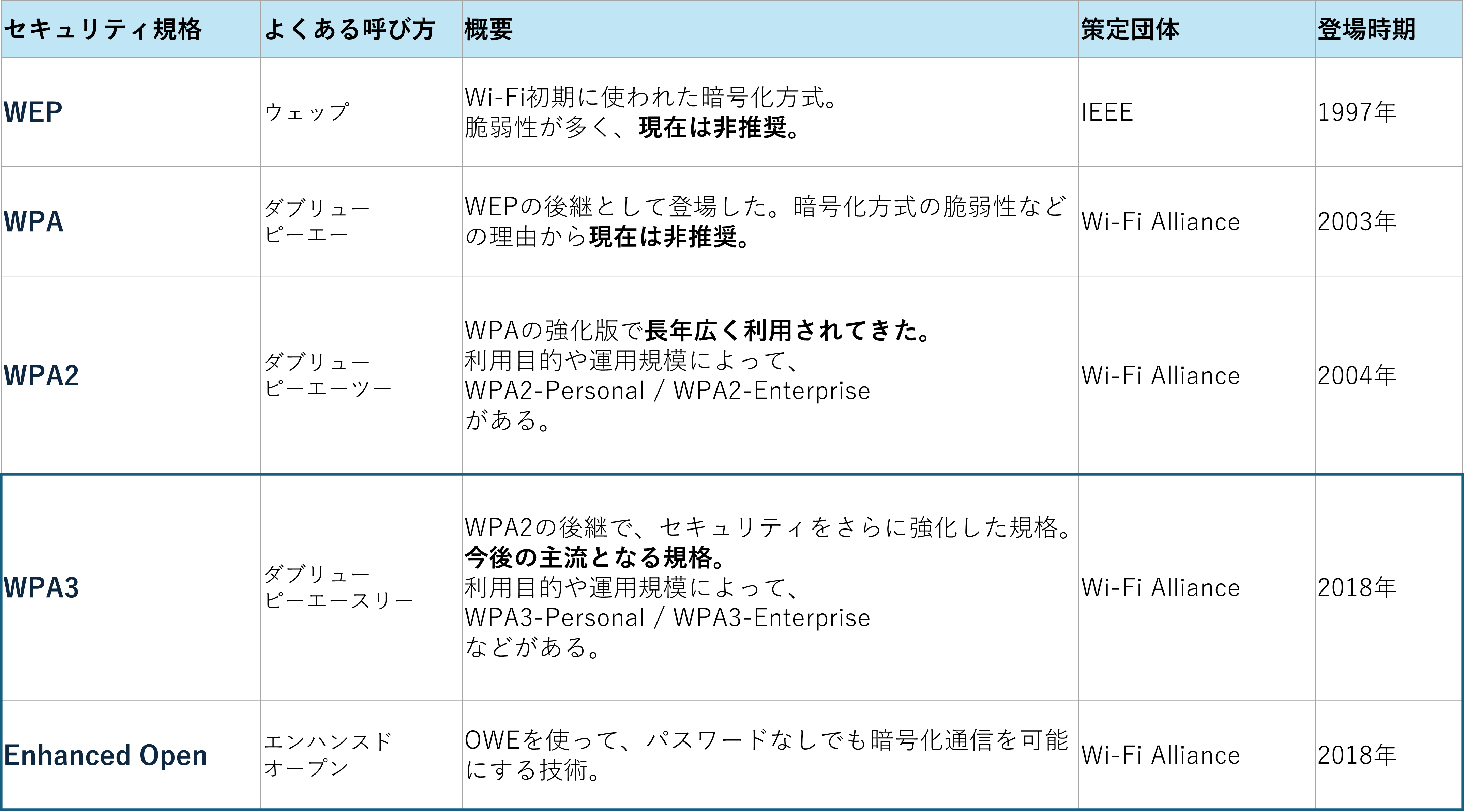

セキュリティ規格の歴史

1997年に登場した最初のWi-Fiセキュリティ規格「WEP」は、「認証」も「暗号化」も形式的で、実質的な安全性は⾮常に低いものでした。その後、WPA→WPA2→WPA3とセキュリティ規格は進化していきます。

⻑らくWi-Fiのセキュリティ規格は「WPA2」が主流でしたが、2017年にKRACKと呼ばれる脆弱性が⾒つかったことにより、現在は最新の「WPA3」へ移⾏しつつあります。

また、オープンなWi-Fiでも暗号化される「Enhanced Open」という規格もWPA3と同時期に登場しています。

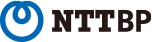

認証

認証とは、接続を試みるクライアント端末が正規の利⽤者かどうかを、アクセスポイントが接続前に確認するための⼿続きです。

たとえるなら、ネットワークに⼊る前の"受付での本⼈確認"のようなものであり、Wi-Fiのセキュリティ規格を選定する際には、⾮常に重要な要素となります。

採⽤する認証⽅式によって、管理の⼿間やユーザー体験(UX)、セキュリティレベルが異なるため、各⽅式の特長を理解したうえで、利⽤シーンに適したものを選ぶことが重要です。

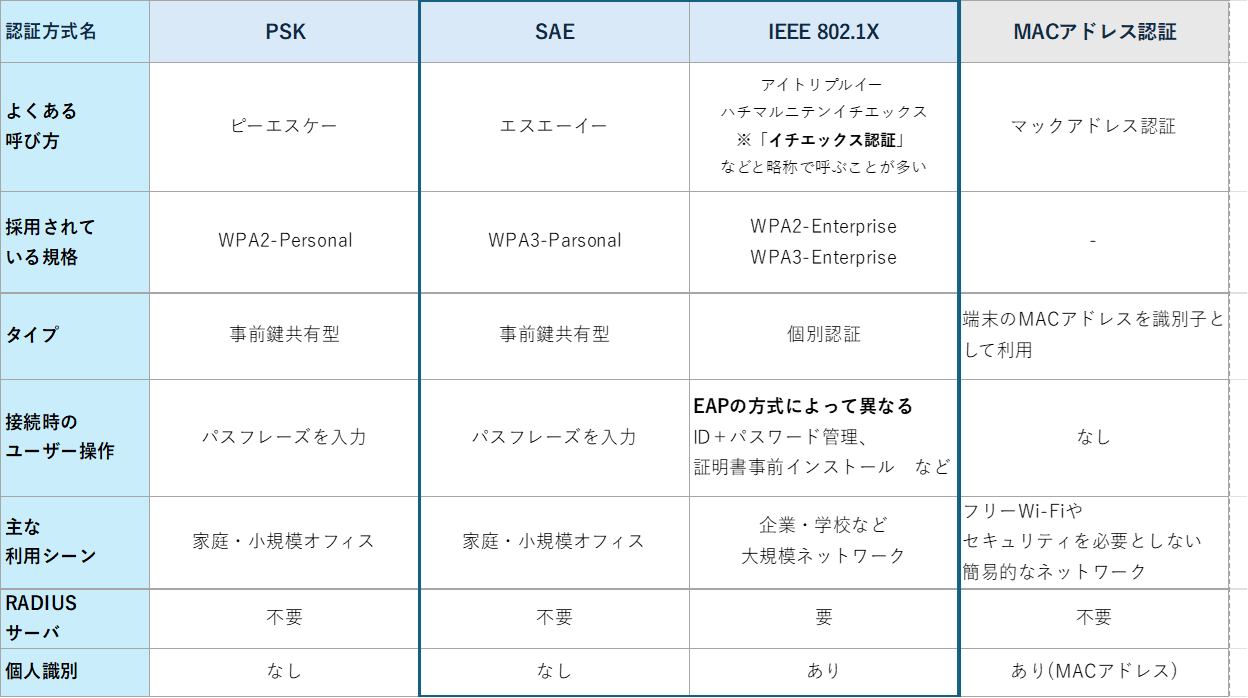

以下の表は「L2層」の、クライアント端末とアクセスポイント間の認証を中⼼にご紹介しています。

フリーWi-Fiなどで利⽤される「Captive PortalによるWeb認証」は、同じ「認証」ではあるものの、アクセスポイントへの接続後にWebブラウザ上で⾏われる「サービス利⽤のための追加認証」ですので、混同しないよう注意が必要です。

事前鍵共有型(PSK / SAE)

Wi-Fi接続時にパスフレーズを⼊⼒する、家庭⽤などでも慣れ親しまれている形式です。

事前鍵共有型はいずれも、パスフレーズを知っている⼈だけが利⽤できますが、個⼈の識別性はありません。

そのため、パスフレーズが第三者に知られてしまうと悪⽤されるリスクもあります。

企業や学校など、多数が利⽤したり、⼊れ替わりがあったりする環境の認証としては不⼗分であると⾔えるでしょう。

WPA3で採⽤されているSAEは、端末とアクセスポイントがお互いに認証しあう、より安全な鍵交換⽅式です。パスワード推測が⾮常に困難であることに加えて、パスワードが直接ネットワーク上に送信されることがないため、攻撃者がパスワードを傍受するリスクが⼤幅に減少します。これにより、WPA2のPSKではセキュリティが弱いとされていた簡単な⽂字列でも⽐較的安全に利⽤することができ、利便性も向上しています。

IEEE 802.1X

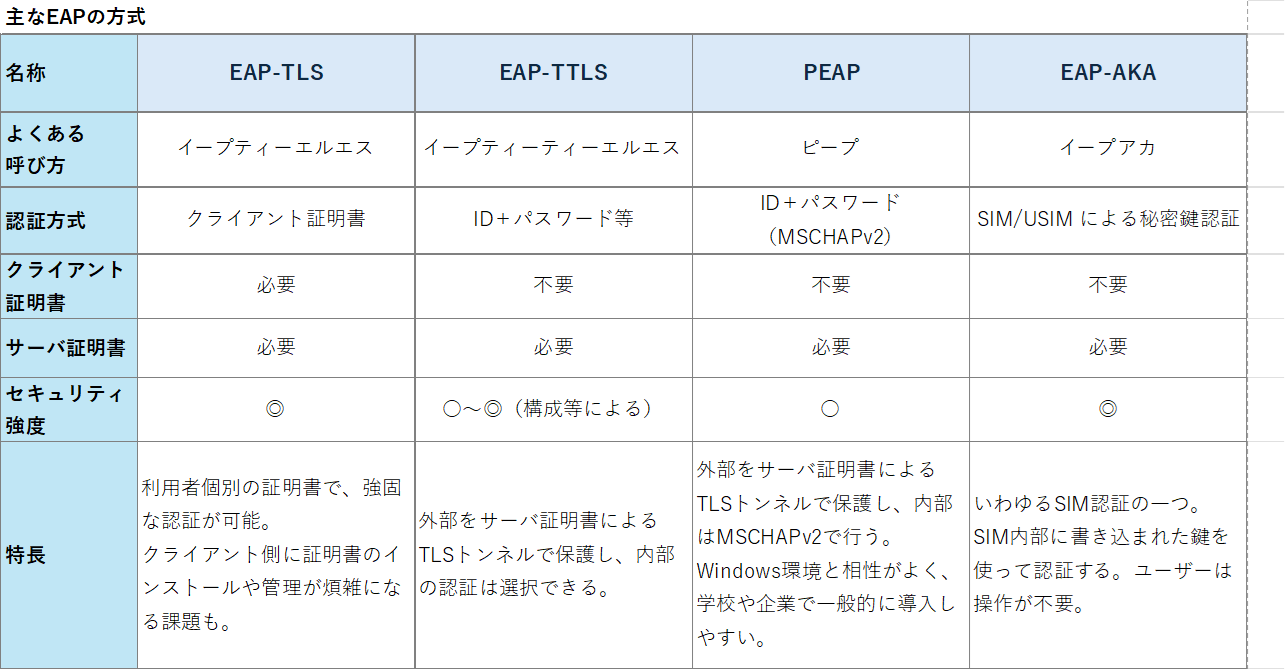

EAP(Extensible Authentication Protocol / イープ)と呼ばれるプロトコルによって、ユーザーを識別して認証する⽅式です。事前鍵共有型などと異なり、接続時にユーザーを確認するためのRADIUSサーバが必要です。

EAPには、証明書をベースに認証するEAP-TLSやIDとパスワードで認証するPEAPなどさまざまな形式があり、求めるセキュリティレベルや運⽤⽅法などで選定します。形式によって利⽤者側へのアナウンスや事前準備など、UXも異なります。

802.1X認証はOpenRoamingでも利⽤されています。

以下ページでもご紹介していますので、併せてご覧ください。

IEEE 認証

MACアドレス認証

端末のMACアドレスを使って、端末単位で認証を⾏う⽅式です。Wi-Fiに限らず有線ネットワークなどでも利⽤されます。

あらかじめ端末のMACアドレスを登録しておけば、利⽤者が特別な操作をせずにネットワークへ接続できるため、簡易的な認証⼿段としてフリーWi-Fiなどでも活⽤されています。

⼀⽅で、いくつかの課題も抱えています。

MACアドレスは利⽤者側で容易に書き換えることができるため、他⼈のアドレスを使った"なりすまし接続"のリスクがあります。

さらに、近年のスマートフォンやPCではプライバシー保護の観点から、MACアドレスをランダム化する機能が標準で有効化されていることが多く、これにより事前登録したアドレスと⼀致しなくなり、接続ができなくなるケースもあります。

強固なセキュリティが必要な環境では、802.1X認証を活⽤することが望ましいでしょう。

Web認証(Captive Portal)

Web認証(Captive Portal)は、Wi-Fiにつないだ後に表⽰されるログイン画⾯や利⽤規約画⾯などを通じて、ユーザーを確認するしくみです。フリーWi-Fiでよく⾒られる⽅式で、メールアドレスの⼊⼒や同意ボタンのクリックを⾏うと、インターネットが使えるようになります。

この認証はこれまでにご紹介したSAEや802.1Xなどとは異なり、IPアドレスが割り当てられた後、L3層以降で実施される利⽤開始のための認証です。そのため、今までにご紹介してきた認証⽅式とトレードではなく、組み合わせて利⽤することができます。

例えば、フリーWi-FiではよくMACアドレス認証とWeb認証を組み合わせた⽅法が⽤いられています。初回接続時にログイン画⾯でユーザー登録を⾏い、その際にMACアドレスを記録することで、次回以降の接続を簡易化、2回⽬以降の接続ではユーザーによる操作を省略できます。利便性を保ちながら、ある程度の利⽤者識別やアクセス管理を実現しています。

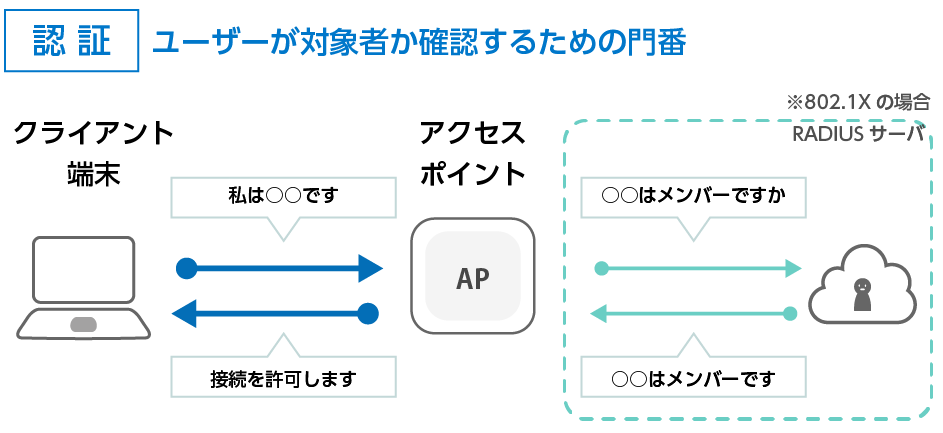

暗号化

Wi-Fiにおける暗号化とは、クライアント端末とアクセスポイントの間でやり取りされる無線通信の内容を保護するしくみです。

無線区間の暗号化はWi-Fiセキュリティの基本かつ重要な要素ですが、認証のようにユースケースによる選択肢が多くあるわけではありませんので、選定にあたっては認証を先に意識するとよいかもしれません。

AES-CCMPとAES-GCMP

AES(Advanced Encryption Standard)は、共通鍵暗号⽅式のひとつで、現在もっとも広く使われている暗号アルゴリズムです。これをベースにした、AES-CCMPはWPA2以降の標準暗号化⽅式として広く利⽤されています。

AES-GCMPは、後継としてWPA3で導⼊された、新しい⽅式です。セキュリティ⾯の強化もさることながら、⼤きな特⻑は処理速度が⾼速なことです。多数機器が同時接続される環境などでは特に効果を発揮し、今後主流になると期待されています。

Enhanced Open

オープンネットワークをOWE(Opportunistic Wireless Encryption)と呼ばれる技術で暗号化します。

端末ごとの秘密鍵を端末とアクセスポイント間でランダムに⾃動⽣成することで、特定のパスワードを⽤いずに通信を暗号化することが可能です。この仕組みによって、フリーWi-Fiなどの不特定多数が接続するオープンなWi-Fiでも安全に利⽤することができます。

以下ページでもご紹介していますので、併せてご覧ください。

Enhanced Open

従来のフリーWi-Fiなど暗号化のないWi-Fi

従来のフリーWi-Fiでは、不特定多数の利⽤者の利便性を優先し、無線区間の暗号化をしないものがほとんどでした。

ところで、「無線区間が暗号化されていないと、通信内容がすべて盗み⾒られてしまう」というのはよくある誤解です。

現在では、多くのWebサイトやアプリが SSL/TLS(例:HTTPS)による通信暗号化を導⼊しており、たとえWi-Fi側で無線の暗号化が⾏われていなくても、アプリケーション層は暗号化されていることがほとんどで、サイト等に⼊⼒したデータやメールなどの内容等を直接読み取ることは難しくなっています。

とはいえ、リスクが全くないわけではありませんので、今後はEnhanced Openの採⽤やOpenRoamingへの対応が主流となるでしょう。

関連キーワード

お気軽にご相談ください

業務DXや通信環境でお困りのことがありましたら、いつでもNTTBPがお手伝いします。