MACアドレスのランダム化がもたらす変化と対応

ワイヤレステクノロジー部新技術担当

1. はじめに

近年、多くのOSで「MACアドレスのランダム化(プライベートアドレス化)」が標準化されつつあります。

プライバシー保護の観点からは有効な仕組みですが、無線ネットワークの設計・運用ではさまざまな影響が生じます。

本稿では、MACアドレスランダム化の概要と、その技術的・運用的なポイントを整理します。

2. MACアドレスとは

MACアドレス(Media Access Control Address)は、ネットワークインターフェースに割り当てられた固有の識別子です。

12桁の16進数で表され、たとえば 00:1A:2B:3C:4D:5E のような形式になります。

通信機器はこのアドレスを用いて、フレームの送受信やアクセス制御を行います。

IPアドレスが「ネットワーク層」での論理的な識別子であるのに対し、MACアドレスは「データリンク層」での物理的な識別子です。

3. ランダム化の背景

従来、MACアドレスは機器メーカーによって固定的に設定され、利用者が変更することはほとんどありませんでした。

しかし、無線LANが普及し、公共Wi-Fiなどで接続情報を収集できるようになると、MACアドレスを用いた個人の行動追跡が容易になりました。

このため、OSベンダー各社はプライバシー保護を目的に、接続先ネットワークごとに異なるMACアドレスを生成する「ランダム化」を導入しました。

現在では、iOS、Android、Windowsなど主要OSで標準機能として実装されています。

4. メリットと課題

メリット(利用者視点)

- プライバシー保護: 異なるネットワークごとにアドレスが変化するため、機器の特定や行動の追跡が困難になる。

- 匿名性の向上: 機器を特定しにくくなることで、データの収集リスクを低減できる。

- 漏えい対策: 固定アドレスが外部に知られても、継続的な識別につながりにくい。

課題(運用・設計視点)

- MACフィルタリングの無効化: 許可リストによるアクセス制御が機能しない場合がある。

- 認証の不整合: MACベースでの認証やセッション維持(例:ポータル認証、RADIUS連携)が崩れる可能性がある。

- トラブルシュートの難化: ログ上で同一端末が別デバイスのように見えるケースが増える。

- 利用者追跡の困難化: 不正利用やトラブル発生時に端末特定が難しくなる。

5. 各OSでの設定概要

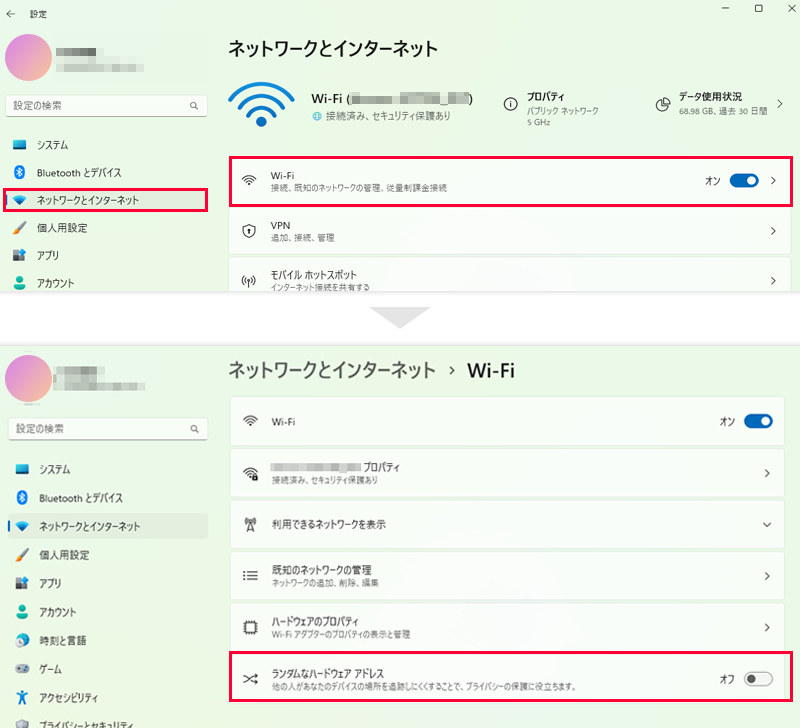

Windows 11

設定 →「ネットワークとインターネット」→「Wi-Fi」→「ランダムなハードウェアアドレス」をオン/オフ

SSIDごとに設定を変えることも可能。

iOS

設定 →「Wi-Fi」→ 対象ネットワークの "i" →「プライベートアドレス」をオン/オフ。

オフにすると固定アドレスを使用する。

Android

設定 →「ネットワークとインターネット」→ 対象Wi-Fi →「プライバシー」→「デバイスのMACを使用」を選択で固定化。

デフォルトではランダムMACが有効。

6. 実務上の対策

MAC依存を前提としない設計

MACアドレスを識別子とせず、802.1X認証や証明書ベース認証への移行を検討する。

ログ分析の方法変更

MACアドレス変動を前提に、SSID・IPアドレス・セッションIDなど複数要素での相関分析を行う。

ネットワーク機器の対応確認

コントローラや認証サーバがランダムMACに対応しているか、動的ACLの設定が適切かを確認する。

利用者ガイドラインの整備

業務ネットワークなど、固定MACが必要な場合は明確な設定手順を示し、OSアップデートで挙動が変化しないか定期的に確認する。

7. まとめ

MACアドレスのランダム化は、プライバシー保護のための重要な流れですが、ネットワークの運用現場には新たな対応が必要になります。

特に、MACアドレスを前提としたアクセス制御やトラブル解析を行う環境では、設計思想そのものを見直す必要があります。

今後は、MACアドレス固定を前提としない「変動アドレス対応型ネットワーク設計」が標準となっていくでしょう。

お気軽にご相談ください

業務DXや通信環境でお困りのことがありましたら、いつでもNTTBPがお手伝いします。